我家是沒有分享器的 , 但我用一台配備 384M RAM , 賽楊 1G CPU 的老舊準系統安裝 IPCop 也跑了一整年 今天無聊就來設定 IPCop 的 IDS 功能 , IDS (Intrusion Detection System)是入侵偵測的意思 , 通常我們只設定擋擋 Port 是不夠的 有時候網路安全的漏洞是因為 Layer 7 的應用層面影響 , 所以這類防火牆是會分析封包本身的內容來判斷是否有危險 IPCop 的 IDS 是需要去 Snort 網站註冊一組帳號 , 且本身會自動更新入侵偵測的 Rule , 所以只要設定好之後就可以放著不管了

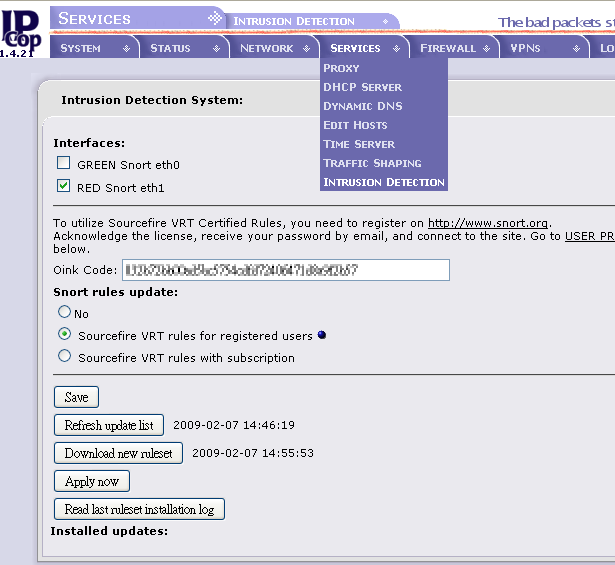

接下來說明一下設定的步驟 1. 先到 IPCop 的 IDS 設定畫面 , 如下圖所示  我這張圖是已經設定好的圖 , 若尚未設定時 , 就沒有那麼多資料 , 其中有個 Oink code 的欄位 , 這個欄位要填的資料需要上 Snort 網站註冊之後才能取得 , 因此就上 http://www.snort.org 註冊一個帳號先 , 註冊帳號時會自動產生密碼寄到信箱 , 因此信箱最好用 ISP 的 , 像我自己家中自己架設的 Mail Server 就收不到 2. 當註冊好之後 , 進入 Account Setting 畫面 ( https://www.snort.org/reg-bin/userprefs.cgi )

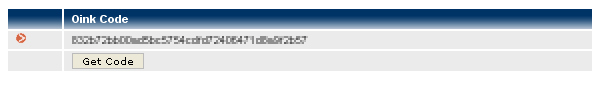

我這張圖是已經設定好的圖 , 若尚未設定時 , 就沒有那麼多資料 , 其中有個 Oink code 的欄位 , 這個欄位要填的資料需要上 Snort 網站註冊之後才能取得 , 因此就上 http://www.snort.org 註冊一個帳號先 , 註冊帳號時會自動產生密碼寄到信箱 , 因此信箱最好用 ISP 的 , 像我自己家中自己架設的 Mail Server 就收不到 2. 當註冊好之後 , 進入 Account Setting 畫面 ( https://www.snort.org/reg-bin/userprefs.cgi )  這張截圖是在該畫面的最下方 , 一開始我找了很久才看到有個 "Get Code" 按鈕 , 這張圖是已經產生過 Oink Code 的畫面 , 所以點一下 "Get Code" 之後就會產生如圖上馬賽克的地方 , 那個就是 Oink Code 了 3. 開始設定 IPCop IDS 功能並且開啟 我們回到步驟一的設定畫面那裏 , 先選取要開啟 IDS 功能的網路介面(Interface) , 我的準系統只有兩個網路介面 , Green 與 Red , 但我只打開 Red 的 , 因為每打開一個介面的防護就要花掉 60M 記憶體了然後還會慢慢增加 , 所以看個人需求 然後將步驟二所產生的 Oink Code 也一併填入到 Oink Code 欄位 , Snort rules update 那邊就選第二個 接著按 "Save" 儲存後 , 再按 "Apply Now" 按鈕就好了啦 4. 檢查 IDS 到底是否有真的偵測到入侵的 Log 點選 IPCop 上方 Menu 的 Log 會發現子選單 IDS Log 就是了 , 開個沒幾分鐘就會發現了有一些攻擊了 , 開個幾小時就發現一大堆 ... 那代表真的有被攻擊且被偵測到了 , 不知道是該高興還是悲哀 ... 我自己則發現 Log 有很多 "Web-PHP Mambo upload.php access" 的攻擊 , 所以 snort 是有收集到非常多的網路應用漏洞資料 , 別以為 Apache 有更新就沒事情 , 用架站機 Mambo 架設的網站程式若本身有問題也會被攻擊 , 這些都是屬於 Layer 7 的漏洞 , 我自己是沒有架設 Mambo 啦 , 所以並不擔心 5. 查看看系統負荷 因為 IDS 一打開就占用很多記憶體 , 且會稍微用到 CPU , 所以最好裝好後過幾個小時看一下系統用量的圖 就點選 IPCop 上方Menu的System Status, 選子選單 System Graphic 就可以看到 , 而我的系統用量在使用前後的差別如下

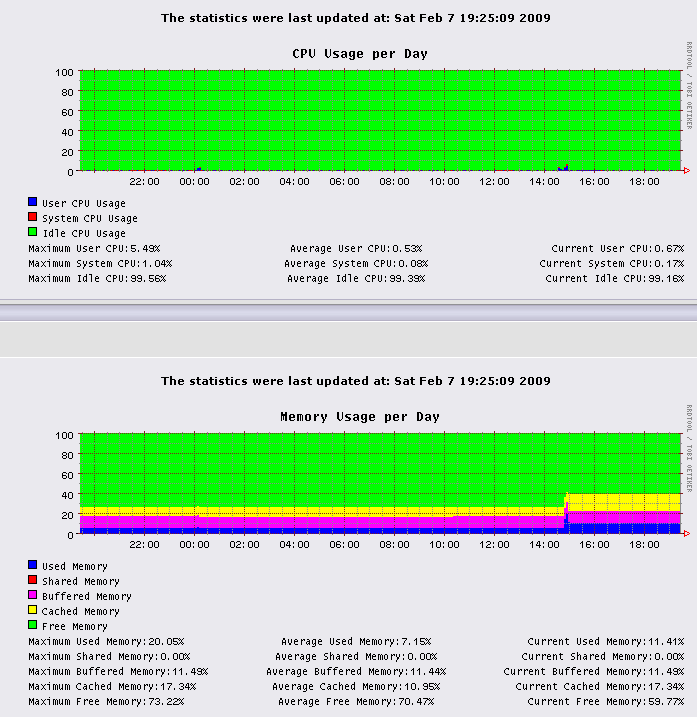

這張截圖是在該畫面的最下方 , 一開始我找了很久才看到有個 "Get Code" 按鈕 , 這張圖是已經產生過 Oink Code 的畫面 , 所以點一下 "Get Code" 之後就會產生如圖上馬賽克的地方 , 那個就是 Oink Code 了 3. 開始設定 IPCop IDS 功能並且開啟 我們回到步驟一的設定畫面那裏 , 先選取要開啟 IDS 功能的網路介面(Interface) , 我的準系統只有兩個網路介面 , Green 與 Red , 但我只打開 Red 的 , 因為每打開一個介面的防護就要花掉 60M 記憶體了然後還會慢慢增加 , 所以看個人需求 然後將步驟二所產生的 Oink Code 也一併填入到 Oink Code 欄位 , Snort rules update 那邊就選第二個 接著按 "Save" 儲存後 , 再按 "Apply Now" 按鈕就好了啦 4. 檢查 IDS 到底是否有真的偵測到入侵的 Log 點選 IPCop 上方 Menu 的 Log 會發現子選單 IDS Log 就是了 , 開個沒幾分鐘就會發現了有一些攻擊了 , 開個幾小時就發現一大堆 ... 那代表真的有被攻擊且被偵測到了 , 不知道是該高興還是悲哀 ... 我自己則發現 Log 有很多 "Web-PHP Mambo upload.php access" 的攻擊 , 所以 snort 是有收集到非常多的網路應用漏洞資料 , 別以為 Apache 有更新就沒事情 , 用架站機 Mambo 架設的網站程式若本身有問題也會被攻擊 , 這些都是屬於 Layer 7 的漏洞 , 我自己是沒有架設 Mambo 啦 , 所以並不擔心 5. 查看看系統負荷 因為 IDS 一打開就占用很多記憶體 , 且會稍微用到 CPU , 所以最好裝好後過幾個小時看一下系統用量的圖 就點選 IPCop 上方Menu的System Status, 選子選單 System Graphic 就可以看到 , 而我的系統用量在使用前後的差別如下 由這張圖大概可以知道是 15:00 左右設定的 , 所以前後兩段記憶體用量一比較 , 明顯就有飆高 , 但看起來 CPU 並沒有明顯變化 就介紹到這裡吧 , 有興趣的人可以自己玩玩 IPCop 這套免費的 Linux 防火牆喔

由這張圖大概可以知道是 15:00 左右設定的 , 所以前後兩段記憶體用量一比較 , 明顯就有飆高 , 但看起來 CPU 並沒有明顯變化 就介紹到這裡吧 , 有興趣的人可以自己玩玩 IPCop 這套免費的 Linux 防火牆喔

IPCOP真的不錯用

而且又很穩定